「教育情報セキュリティポリシーに関するガイドライン」令和4年3月一部改訂版を公表

平成29年10月策定、令和3年5月に改訂された「教育情報セキュリティポリシーに関するガイドライン」が、一部改訂され、令和4年3月公開された。ガイドラインハンドブックも同時に公開。今後の推奨ネットワーク構成である「アクセス制御による対策を講じたシステム構成」に円滑に移行するため、詳細な技術的対策を追記。従来の「ネットワーク分離による対策を講じたシステム構成」と今後の「アクセス制御による対策を講じたシステム構成」について書き分けた。本改訂についてはデジタル庁の協力も得ている。

本改訂版では、アクセス制御による対策を講じたシステム構成の場合の技術的セキュリティを大幅に追記。特に校務用端末の取り扱いについて追記が多い(ガイドライン「1.4.4 教職員等の利用する端末や電磁的記録媒体等の管理」)。ふるまい検知やファイルの暗号化、ウイルス感染のない無害化通信を推奨。マルウェア対策や不適切なウェブページの閲覧防止方法などの説明を追加している。

主な改訂箇所は以下。

▼「教職員等の利用する端末や電磁的記録媒体等の管理」に振る舞い検知等の記述を追加

▼「教職員の順守事項」に校務端末の持ち出しに関する記述を修正

▼「コンピュータ及びネットワークの管理」に校務端末の使い分けについて対策毎に記述

今回のガイドラインに「ゼロトラスト・ネットワーク」という文言は記載されていない。「アクセス制御による対策を講じたシステム構成」とイコールで考えるべきか否かも含め、学校での「ゼロトラスト・ネットワーク」の実証を踏まえ整理したうえで本ガイドラインに今後盛り込まれる可能性がある。

以下、本ガイドラインの主な追記・改訂項目を赤字で示した。

「デジタル社会の実現に向けた重点計画」 (令和 3 年 12 月 24 日閣議決定)の方針も踏まえて、クラウドサービスの利用を第一候補として、その検討を行うものとするクラウド・バイ・デフォルト原則に基づくこととし ている。各地方公共団体においてもクラウドの活用を念頭に置いてセキュリティを確保していく必要がある。

(補足)技術的対策に関する考え方

(1)学校が保有する重要性が高い情報に対するセキュリティ強化 (主な対策)

③アクセス権が管理されていない学習系システムへの重要性分離Ⅱ以上の保管は、原則禁止とする。

(2)学校単位で重要性が高い情報を管理するリスクの低減

(主な対策)

④大規模災害に備え、学校設置のシステムサーバから大規模災害対応済 データセンター・自治体設置のデータセンターやクラウドサービスの 活用への移行の推奨

(3)教職員による人的な重要性が高い情報の漏えいリスクの最小化

(主な対策)

②電磁的記録媒体の暗号化の徹底

暗号化についてはストレージやファイル等に対し適正なレベルの暗号化を行う

※電磁的記録媒体=情報資産を扱うサーバ装置(クラウドサービスを除く)、端末、デジタルカメラ、デジタルビデオカメラ、通信回線装置等に内蔵される内蔵電磁的記録媒体、USBメモリ、外付けハードディスクドライブ、DVD-R、磁気テープ、SDカード等の外部電磁的記録媒体

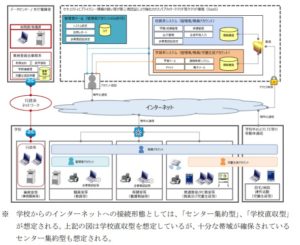

1人1台端末を活用するために必要なネットワーク構成については「アクセス制御による対策を講じたシステム構成」と「ネットワーク分離による対策を講じたシステム構成」をそれぞれ図版化して示した(下記の図は「アクセス制御による対策を講じたシステム構成」)

インターネットに接続する校務用端末に重要な情報資産が格納される可能性があるため、不正アクセスやマルウェア対策、さらに教員等の不注意による情報流出への対策を実施すること。

⑥情報資産の保管

(イ)教育情報セキュリティ管理者または教育情報システム管理者は、情報資産を記録したUSBメモリ等の外部電磁的記録媒体を補完する場合は、外部電磁的記録媒体への書き込み禁止の措置を講じなければならない

⑦情報の送信

電子メール等により重要性分類Ⅲ以上(機密性2A以上)の情報を外部送信する者は、限定されたアクセスの措置設定(アクセス制限や暗号化)を行わなければならない

本項では、特にサーバ及び管理区域に関する部分の取扱いについては、主にオ ンプレミスの場合を想定。クラウドサービスを利用する場合には、「1.9 クラ ウドサービスの利用」を軸に確認・検討する

1.4.4. 教職員等の利用する端末や電磁的記録媒体等の管理

④教育情報システム管理者は、取り扱う情報の重要度に応じてパスワード以外に生体認証や物理認証等の多要素認証を設定しなければならない。特にアクセス制御による対策を講じたシステム構成の場合、校務情報等の重要な情報資産へのアクセスについては、多要素認証を必須とすること。

⑧教育情報システム管理者はパソコンやモバイル端末におけるマルウェア感染の脅威に対し、ウイルス対策ソフトの導入等の対策を講じなければならない。なお、OSによって標準的にウイルス対策ソフトを備えている製品、OSとしてウイルス感染のリスクが低い仕組みとなっている製品などもあるため、実際に運用する端末において適切な対策を講じること。アクセス制御による対策を講じたシステム構成の場合、校務情報等の情報資産を取り扱う端末に対し、当該端末の状況及び通信内容を監視し、異常、あるいは不審な挙動を検知する仕組み(ふるまい検知)等の活用を検討し、適切な対策を講じること。

⑨教育情報システム管理者はインターネット接続をする場合、教職員等のパソコン、モバイル端末等に対して適切なウェブページの閲覧を防止する対策を講じること。

(解説)

アクセス制御による対策を講じたシステム構成の場合、校務・学習等各システム別による端末配備を求めない。また、ワードの解説に以下が追記されている。

⑥ファイルの暗号化

端末に保存したファイルを暗号化し、暗号鍵を保持しない利用者は情報の閲覧等ができない仕組み。教職員等の負担を考慮し、ファイル保存時に児童で暗号化される仕組みも有効。

⑧マルウェア対策

近年のサイバー攻撃は複雑、巧妙化しておりパターンファイルによる不正プログラム対策ソフトウェアでは検知できない攻撃が頻発している。こうしたマルウェアを検知するためには、既存のパターンファイルから県シュルする手法に加え、ふるまい検知が有効である。ふるまい検知とは、既存のパターンファイル情報に依存することなく、各端末における通常時の通信傾向を学習し、そこから逸脱する不信な通信について検知する仕組み。隔離された安全な領域(サンドボックス)で不審なプログラムの挙動を検知することにより、未知の攻撃にも有効。

なお、マルウェアに感染し攻撃を検知した場合には、その根本原因や感染した端末の特定と管理、影響範囲の関係や時系列での不正なふるまいの状況を一元的に把握することができるEDR(Endpoint Detection and Response)も有効。運用体制・端末のリソース状況・実現したい機能・コストを鑑みて検討すること。

⑨不適切なウェブページの閲覧防止

アクセス制御による対策を講じたシステム構成の場合、不適切なウェブページへの閲覧を防止する対策として「フィルタリングソフト」「検索エンジンのセーフサーチ」「セーフブラウジング」等がある。実現したい機能や実際の運用に応じて適切に整備する。

【例文】 (1)教職員等の遵守事項

②モバイル端末や電磁的記録媒体等の持ち出し及び外部における情報処理作業の制 限

アクセス制御による対策を講じたシステム構成の場合、情報セキュリティ管理者の包括的承認を行う等、運用実態や教職員等の負担も考慮して検討する

④持ち出し及び持ち込みの記録

アクセス制御による対策を講じたシステム構成の場合は、学校外での端末利用に対して「1.4.4.教職員等の利用する端 末や電磁的記録媒体等の管理」に示している適切な安全管理措置が講じられている 前提においては、情報セキュリティ管理者の包括的承認を行う等、運用実態や教職 員等の負担も考慮し検討する

1.6.1. コンピュータ及びネットワークの管理 【趣旨】

アクセス制御による対策を講じたシステム構成の場合、教 職員端末での情報資産の管理がより重要。対策等については「1.4.4 教職 員等の利用する端末や電磁的記録媒体等の管理」を参照する

例文

(8) ネットワークの接続制御、経路制御等

①統括教育情報セキュリティ責任者は、フィルタリング及びルーティングについ て、設定の不整合が発生しないように、所管するネットワークの内部におけるファイアウォール、ルータ等の通信ソフトウェア等を設定しなければならない。 ②統括教育情報セキュリティ責任者は、不正アクセスを防止するため、所管するネ ットワークに適切なアクセス制御を施さなければならない。

(11)重要性が高い情報に対するインターネットを介した外部からのリスク、児童生 徒による重要性が高い情報へのアクセスリスクへの対応

①教育情報システム管理者は、アクセス制御による対策を講じたシステム構成の場 合は、各システムにおけるアクセス権管理の徹底をしなければならない。

②教育情報システム管理者は、校務系システムとその他のシステム(校務外部接続 系システム、学習系システム)との間で通信する場合には、各システムにおける アクセス権管理の徹底を行う等の適切な措置を図らなければならない。また、ネットワーク分離による対策を講じたシステム構成ではウイルス感染のない無害化通信など、適切な措置を図らなければならない。

解説

(11) 重要性が高い情報に対するインターネットを介した外部からのリスク、児童生 徒による重要性が高い情報へのアクセスリスクへの対応

ネットワーク分離による対策を講じたシステム構成での考え方に従った場合、校務用端末については、アクセス制御による対策を講じたシステム構成においては、各システムにおけ るアクセス権管理の徹底を行うとともに、端末に対して「1.4.4. 教職員等の利用す る端末や電磁的記録媒体等の管理」に示している適切な安全管理措置を行うことで、 「校務系システム」「校務外部接続系システム」「学習系システム」に接続する端末を 1 台に統合し運用することが可能である。

例文

①アクセス制御

アクセス制御による対策を 講じたシステム構成の場合、重要な情報資産へのアクセスについては、当該システ ムへの認証強度の向上とアクセス権管理を徹底すること。

解説

(1) アクセス制御

各システムへのログインに多要素認証を用いる場合は、シングルサインオ ンを併用するなど、教職員等の負担を十分考慮した仕組みを導入することが望まし い。 また、各システムへのアクセスに対し、端末のIPアドレスやWebブラウザ、場所や 時間などが通常と異なる際のリスクを判定し、追加の認証を行う方式であるリスクベ ース認証を用いることにより重要な情報資産へのアクセスに関するセキュリティを強 化することができる。

(3)クラウドサービスの特性に起因する留意点

セキュリティインシデントだけでなく、クラウドサービスに 集約される教育データの取り扱いについても IaaS 事業者及び SaaS 事業者にて利用者の 意図しない取り扱いをされることが無いよう留意する必要がある。

1.9.3 パブリッククラウド事業者のサービス提供に係るポリシー等に関する事項

クラウド事業者の選定において は、1.9.1(5)で例示した認証規格を参考にすることで、情報セキュリティの確保等が 適切に行われていると判断することが可能である。

児童生徒の所有するICT機器を活用するBYOD(Bring Your Own Device)につい ても、多様なICT端末の活用における有効な選択肢として検討する必要がある。 高等学校等において自治体が整備する端末とBYOD端末が同一の教育活動の中で使用されるケースも考えられるため、BYODを行う際には、本ガイドラインを参考にしつつ自治体が整備する端末の環境と同等のセキュリティ対策を講じる必要がある。 BYODについては今後の実証研究などを通して、引き続き環境整備の在り方を検討していく方針であり、本ガイドラインにも随時反映していく。

1.12.2. 児童生徒における ID 及びパスワード等の管理

例えば、パスワードに関しては定期的な更新を 求める運用は廃止し、複雑性を満たすパスワードを設定の上、パスワードの流出を検出 した際には速やかに新しいパスワードに変更しなければならない。 を文末から冒頭の「趣旨」に移動。

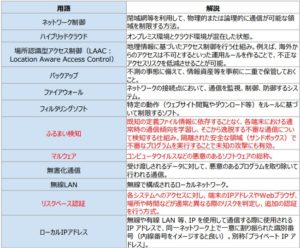

用語解説に「ふるまい検知」「マルウェア」「リスクベース認証」などの用語が追記(ハンドブックより)

「教育情報セキュリティポリシーに関するガイドライン(見え消し版)」は変更箇所が一目でわかる

「教育情報セキュリティポリシーに関するガイドライン」ハンドブック令和4年3月版(見え消し版)